In letzter Zeit gibt es immer mehr sogenannte SmartWatches, die als Zubehör zum Telefon (Smartphone) fungieren sollen. Dies hat mich daran erinnert, dass ich schon in den 90ern eine Vision hatte, wie die Zukunft der Informationstechnologie aussehen könnte.

Es begann mit einem Palm III

© knallgrün / photocase.com

Damals besaß ich meinen ersten PDA (Personal Digital Assistant), einen Palm III. Für mich als Oberstufenschüler war das ein seltsames Gefühl, ein so teures Gerät quasi täglich mit mir herumzuschleppen. Trotz seiner im Rückblick ziemlich eingeschränkten Kommunikationsfähigkeit war es faszinierend – mein digitales Adressbuch, topaktuell wenn ich daran gedacht hatte ihn mit meinem PC zu synchronisieren. Dazu noch die Möglichkeit, Notizen, meinen Kalender, und diverse kleinere Programme auch unterwegs zu nutzen.

Ergänzt wurde das ganze durch eine Armbanduhr, eine Timex DataLink. Diese Uhr hatte mein Vater von einer USA-Reise mitgebracht, auch sie konnte man mit dem PC synchronisieren – Kabellos. Man musste nur die entsprechende Software starten, die Uhr in den Synchronisationsmodus schalten, und vor den Bildschirm halten. Dann blitzten Linienmuster auf, in denen alle Informationen kodiert waren, die von der Uhr per Photodiode erfasst wurden.

Einziges Manko war, dass der PC zu Hause immer noch der Dreh- und Angelpunkt der Information war. Es gab keine Möglichkeit, im Palm etwas einzutragen, und später unterwegs per Armbanduhr auf die Information zuzugreifen, es sei denn man hatte zwischendurch synchronisiert. Mobiles Internet und Daten in der Cloud waren damals noch Utopie, und auch heute würde ich gerne ohne auskommen.

Die Vision

Daraus erwuchs mit der Zeit folgende Idee: Der Palm war ein hervorragendes Anzeige- und Eingabegerät. Der PC war noch ein bisschen besser für solche Zwecke geeignet. Die Uhr eignete sich nur zum rudimentären anzeigen, aber alle benötigten einen Speicherplatz für meine Informationen.

Aber wieso brauchte jedes Gerät einen eigenen Speicherplatz? Konnte man das nicht optimieren, um das ewige hin-und-hersynchronisieren zu vermeiden? Ich stellte mir vor, die Armbanduhr hätte ausreichend Speicher, um meine Daten aufzunehmen. Sie hätte ich immer dabei, und könnte zumindest die Daten anzeigen, eine Telefonnummer nachschlagen, was vor dem Handyzeitalter durchaus mal vorkam, wenn man z.B. bei Freunden telefonieren wollte, oder eine der damals noch zahlreichen Telefonzellen benutzen musste. Sie könnte mich an Termine erinnern, und meine Notizen anzeigen.

Sollte ich gerade auch meinen Palm zur Hand haben, könnte dieser auf die Daten der Armbanduhr zugreifen, sie anzeigen und mir ermöglichen sie zu bearbeiten. Um das Display zu betreiben, hätte der Palm eine eigene Stromversorgung, wäre diese erschöpft fiele halt ein Eingabegerät weg.

Am PC könnte ich ebenso auf diese Daten zugreifen, vielleicht sogar die Uhr als Datenträger verwenden, anstatt immer eine 3,5″-Diskette in der Jackentasche dabeizuhaben.

Umsetzung heute

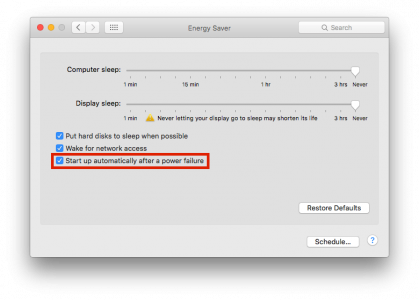

© kallejipp / photocase.com

Mittlerweile könnte man noch einen Schritt weiter gehen – Smartphones könnten diesem kleinen mobilen Datenspeicher als Brücke zum Handynetz dienen, da ihre größere Akkukapazität und bessere Antennen hierfür deutlich besser geeignet sind als eine Armbanduhr.

Die Verbindung könnte per Bluetooth erfolgen, zusätzlich könnte man mit der Cloud synchronisieren. Die Armbanduhr könnte als Authentifizierungsmerkmal benutzt werden, per NFC als Zahlungsmittel dienen oder als RFID-Transponder beim CarSharing das Fahrzeug öffnen.

Unter diesen Umständen könnte ich mir vorstellen, wieder eine Armbanduhr zu tragen. Dies habe ich mir damals abgewöhnt, weil mir der Palm und später mein Handy als Taschenuhr vollkommen ausgereicht hat. Aber eine sogenannte SmartWatch, die verblödet, sobald das Telefon ausser Reichweite ist, kann ich mir nicht vorstellen.